发布日期:2025-03-12 14:51:26

《2024年6月PHP高危漏洞风波再起:Win10/Win11系统仍面临严峻威胁》

《致命漏洞来袭:Win10/Win11用户亟需应对PHP危机》

3月12日消息,科技媒体bleepingcomputer于3月11日发布了一篇文章,指出影响Windows系统的PHP远程代码执行漏洞CVE-2024-4577正在被广泛利用。

尽管该漏洞已于2024年6月得到修复,攻击者仍然利用此漏洞在全球范围内发起大规模攻击,控制那些未能及时进行修复的系统。

曾于2024年8月深入解析了CVE-2024-4577漏洞,此漏洞属于PHP-CGI参数注入类型,主要影响在Windows系统下以CGI模式运行的PHP环境。若攻击者成功利用该漏洞,便能够在未授权的情况下执行任意代码,从而实现对系统的完全控制。

Cisco Talos 发现,自 2025 年 1 月起,未知攻击者利用该漏洞攻击日本组织,窃取凭证信息外,还尝试建立持久性、提升权限至 SYSTEM 级别,并部署“TaoWu”Cobalt Strike 工具包。

GreyNoise通报指出,攻击者的袭击范围已扩大至全球,美国、新加坡、日本等国家遭受了严重打击。2025年1月期间,其全球蜜罐网络(GOG)监测到有1089个不同的IP地址试图利用这一漏洞。

根据GreyNoise的数据,目前至少有79种工具利用了某个特定漏洞。在2025年2月,全球多个地区的网络中出现了大量利用该漏洞的尝试,这表明黑客们正在加速对易受攻击目标的自动扫描。 这种现象揭示了网络安全威胁正变得越来越复杂且难以防范。随着越来越多的工具被开发出来用于攻击网络漏洞,网络安全专家需要不断更新防御策略和技术,以应对这些日益增多的威胁。此外,企业和组织也需要加强其安全意识,定期检查和更新其系统,以防止潜在的攻击。

IT新闻最新资讯

RTX 50 SUPER即将登场!2025年底震撼发布

2025-07-29 14:11:35

AI漏洞遭谷歌紧急修复:潜在威胁可窃取用户隐私数据

2025-07-29 14:11:13

理想汽车紧急驰援暴雨灾区,捐赠千万元彰显企业担当

2025-07-29 14:09:33

商汤推出悟能具身智能平台,开启人机交互新纪元

2025-07-28 12:52:54

高收入者多缴税?年入12万以下或免税,税收改革引发热议

2025-07-28 12:29:38

2025 超维视界战火燃起,中国战队下午1点震撼登场!

2025-07-28 12:13:03

存内计算新突破:炬芯科技引领终端AI革命浪潮

2025-07-28 12:09:13

CSDN被曝疯狂发推广邮件,服务器抽风引用户不满

2025-07-28 12:08:01

鸿蒙智行问界 M9 震撼登场,限时豪礼解锁豪华新体验

2025-07-28 12:07:17

比亚迪仰望 U8L 鼎世版即将预售:黄金车标引领全尺寸行政豪华 SUV 新纪元

2025-07-28 12:03:19

iPhone 17 Pro震撼登场:8倍光学变焦引领影像新革命

2025-07-28 11:59:42

天猫精灵推出哇哦闺蜜机:32英寸旋转屏搭载通义语音大模型,开启智能交互新体验

2025-07-28 11:55:28

荣耀平板 GT2 Pro 首发:骁龙 8 Gen3 + 165Hz 3K 屏,2499 元开启性能新纪元

2025-07-28 11:55:13

微星首款风冷散热器登场:13热管直触240W强效降温新体验

2025-07-28 11:54:42

三折叠屏战火升级:华为三星9月同台较量

2025-07-28 11:48:51

手机QQ上线新功能:零钱秒转微信,0手续费畅快用

2025-07-28 11:46:32

特朗普再登顶!全球第二富豪掌控媒体帝国

2025-07-28 11:46:09

盐穴变身‘氢仓’:我国自主储氢技术开启新篇章

2025-07-28 11:43:40

比人更安全的自动驾驶来了!特斯拉陶琳邀你亲临门店体验未来出行

2025-07-28 11:41:28

抖音粉丝骤降2000万,网红旺仔小乔AI道歉信引争议,查重率高达97.18%

2025-07-27 13:08:41

饿了么前CEO落网!巨额现金赃款惊现审讯现场

2025-07-27 13:07:24

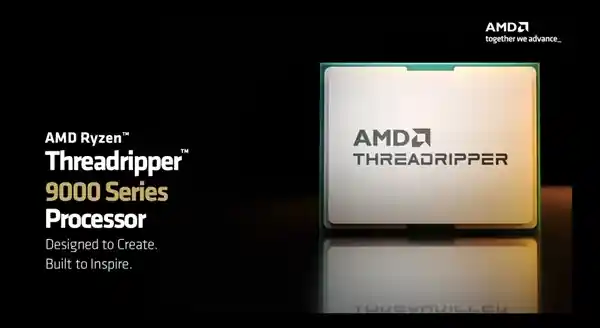

AMD线程撕裂者9000系列震撼登场:1499美元起,性能碾压Intel至强!

2025-07-27 12:14:39

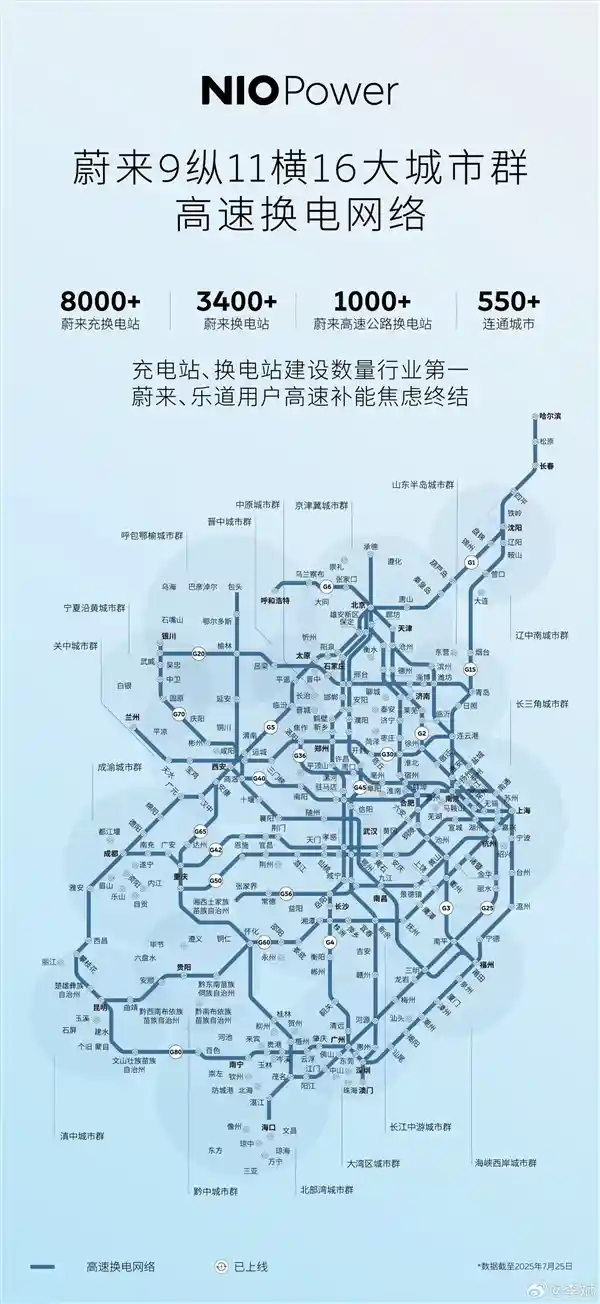

蔚来领跑充电与换电赛道,李斌再掀行业变革浪潮

2025-07-27 12:01:14

华为车机小憩模式升级联动,GT 5 系列手表正式推送 HarmonyOS 5.1.0.20SP2 新版本

2025-07-27 11:56:28

智己汽车率先领航,L4 Robotaxi 亮相上海智能出行新纪元